Professional Cyber Security Services

SIEM Software

// ASSUMI IL CONTROLLO COMPLETO DI OGNI LOG ED EVENTO

Security information and event management (SIEM)

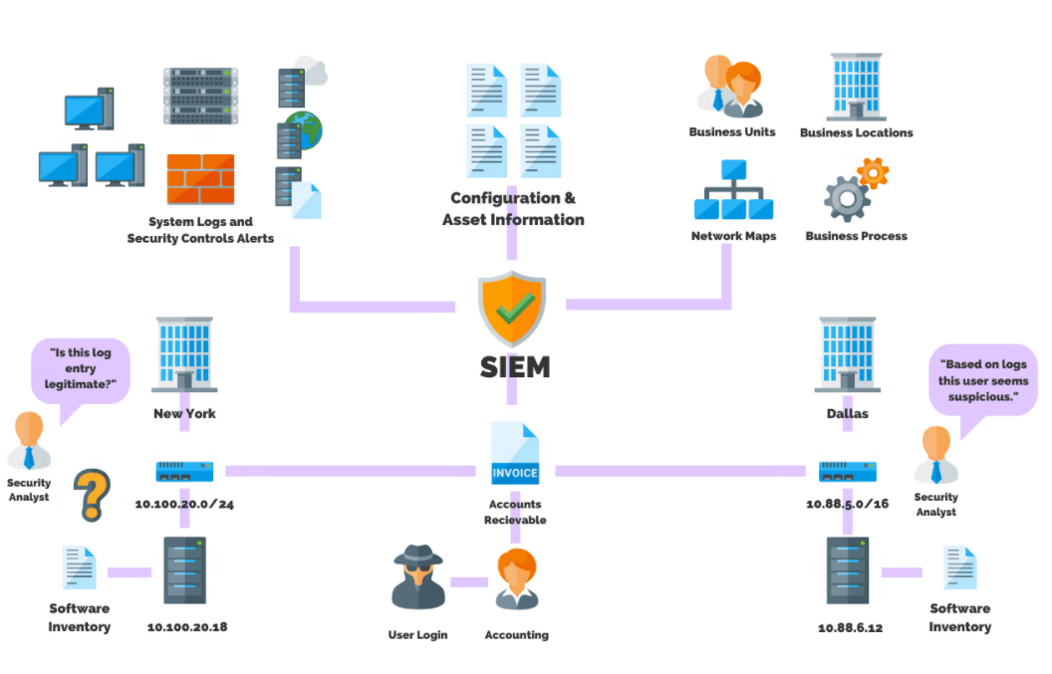

Il Security information and event management (SIEM) è una soluzione di sicurezza combinata che contiene prodotti e servizi software che consentono il monitoraggio in tempo reale di vari log di cybersecurity basati su regole, e logs da dati provenienti dai vari sistemi IT ed integrati rispetto ad incidenti informatici che possono essere correlati ed elaborati.

Le soluzioni SIEM che offriamo sono le più popolari e offrono la miglior efficacia nel rilevare e prevenire gli attacchi.

Questo tipo di soluzione aiuta anche a prevenire azioni malevole da parte dei dipendenti aziendali, visto che l'amministratore ha informazioni complete rispetto ad azioni e operazioni che stanno svolgendo.

// PERCHÈ TI SERVE UN SIEM?

Vantaggi e valore aggiunto

Il motivo per cui un'azienda ha bisogno di un SIEM per il monitoraggio dei sistemi ed il report di attività sospette è perché la mole di dati generati da un'azienda di medie dimensioni oggi è troppo grande per essere gestita manualmente. I file di log e la loro gestione sono al centro della funzionalità di un SIEM. Più tipi di file di log provenienti da fonti diverse vengono elaborate dal SIEM, più il sistema riesce a generare report che possono essere facilmente compresi e gestiti. Questa funzionalità consente al SIEM di correlare gli eventi rilevanti incrociando i file di logs di diverse fonti con le regole di correlazione.

La maggior parte delle aziende possiede molti server o servizi cloud e in genere non è in grado di gestire né il monitoraggio né la sicurezza su larga scala. Utilizzando SIEM, la tua azienda può fornire sicurezza e monitoraggio più facilmente. Il nostro software ti consentirà di generare report in pochi secondi per centinaia o addirittura migliaia di server.

Ultima (ma non meno importante), la possibilità di notificare eventi specifici o un gruppo di azioni registrate rimane un vantaggio sostanziale per ogni team IT. Essere in grado di ricevere notifiche attraverso vari canali di comunicazione rappresenta un valore aggiunto, soprattutto se si dispone di un sistema di ticketing o di un sistema di gestione delle notifiche provenienti da sistemi diversi.

// COME FUNZIONA QUESTO TIPO DI SOLUZIONE?

Architettura e operatività

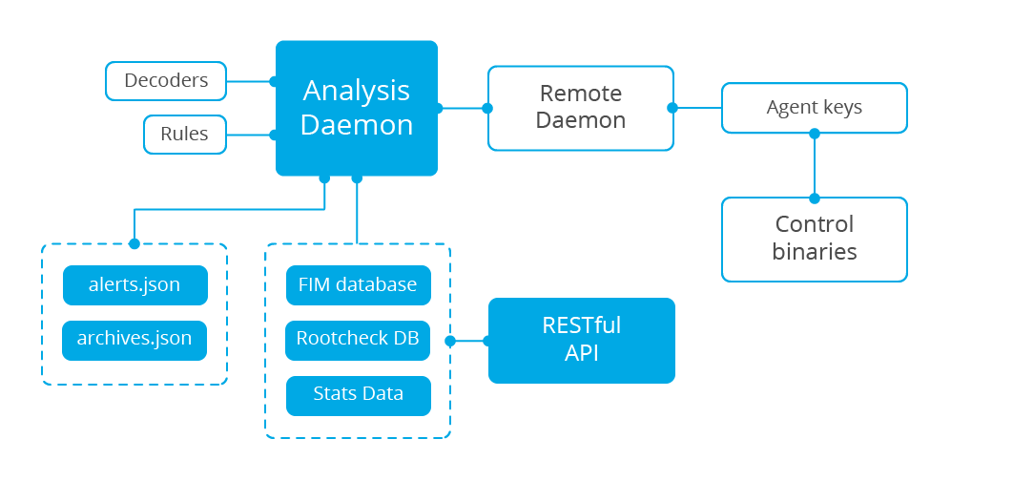

In un'infrastruttura cloud, l'istanza centrale è responsabile dell'analisi dei dati ricevuti dagli agenti, dell'elaborazione degli eventi tramite decodificatori e regole, e dell'utilizzo della Threat Intelligence per cercare IOC (indicatori di compromissione) noti. Una singola istanza può analizzare i dati da centinaia o migliaia di agenti e scalare orizzontalmente se configurata in modalità cluster. Il server viene utilizzato anche per gestire gli agenti, configurandoli e aggiornandoli da remoto secondo le necessità. Inoltre, il server può inviare comandi ai vari agent, ad esempio per attivare una risposta quando viene rilevata una minaccia.

Quando i dati non vengono ricevuti tramite un agente software, ma ad esempio tramite Syslog, i dispositivi di rete o gli altri servizi cloud devono semplicemente essere indirizzati alla tua istanza. Questo semplifica l'invio dei log dai dispositivi di rete all'istanza SIEM.

Quando i dati non vengono ricevuti tramite un agente software, ma ad esempio tramite Syslog, i dispositivi di rete o gli altri servizi cloud devono semplicemente essere indirizzati alla tua istanza. Questo semplifica l'invio dei log dai dispositivi di rete all'istanza SIEM.

// FUNZIONALITÀ UTILI E QUALITÀ IMPECCABILE

Funzionalità e capacità

- Sistema di rilevamento delle minacce basato su host (HIDS)

- Compliance e security management

- Monitoraggio e sicurezza per AWS e GCP

- Set di regole custom e personalizzazione delle regole

- Monitoraggio di software proprietario o non proprietario

- Monitoraggio delle configurazioni di sicurezza delle workstation e dei server

- Agent per Linux, Windows (Win XP o più recenti) e MacOS

- Lista di informazioni complete rispetto agli endpoint monitorati (Software, Hardware, ecc.)

- Policy per la verifica di requisiti specifici

- Gestione della vulnerabilità

// I VANTAGGI DELLA NOSTRA SOLUZIONE

Vantaggi rispetto altri sistemi SIEM

- L'agent è compatibile con vari sistemi operativi: Linux, Windows, Mac, Solaris, AIX e HP-UX.

- Analisi degli eventi di sicurezza in real-time attraverso la piattaforma unificata di monitoraggio della sicurezza

- Modulo integrato per gestire e rispettare le policy PCI, HIPAA, GDPR, NIST, GPG13

- Monitoraggio delle infrastrutture e dei servizi cloud: AWS, Azure, Google

- Monitoraggio delle macchine e dei container virtuali: Docker, Kubernetes

- Monitoring virtual containers: Docker, Kubernetes.

- Possibilita di istanze virtuali e fisiche (on-prem)

- Scalabilità, grazie alla struttura della nostra infrastruttura clusterizzata (1+3+?)

- Possibilità di integrazione con feed di Threat Intelligence da internet e da terze parti

- Notifiche via email, REST API, Telegram, Slack, Teams e altri.

- Estrema semplicità di creazione di interfacce e dashboards personalizzate

// APPLICAZIONI E VANTAGGI PER TE

Valore aggiunto per la tua azienda

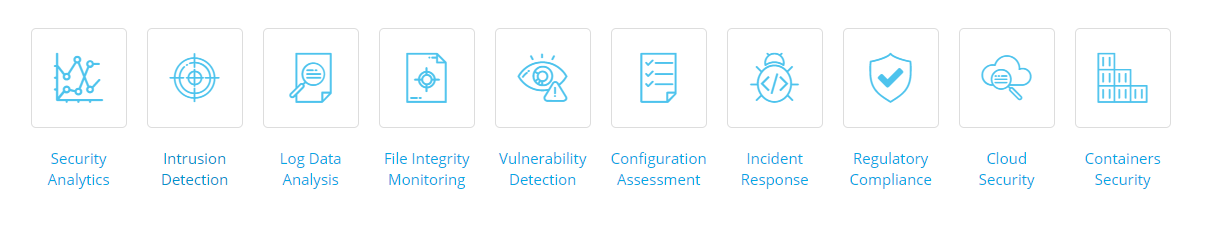

Detection degli incidenti Cyber

Un SIEM rileva incidenti che potrebbero passare inosservati. Questa tecnologia analizza le voci file di log per rilevare gli indicatori di attività malevole. Inoltre, raccogliendo eventi da tutte le sorgenti sulla rete, il sistema può ricostruire la sequenza temporale di un attacco per determinarne la natura e l'impatto. La piattaforma comunica raccomandazioni ai security controls, ad esempio indirizzando un firewall a bloccare dei contenuti malevoli.

Efficienza migliorata

I SIEM possono migliorare notevolmente la tua efficienza quando si tratta di comprendere ed elaborare gli eventi nel tuo ambiente IT. Con un SIEM, puoi visualizzare i dati dei log di sicurezza provenienti da diversi host sulla tua rete da un'unica interfaccia. Questo accelera il processo di gestione degli incidenti in vari modi. Innanzitutto, la possibilità di visualizzare facilmente i dati dei log dagli host nel tuo ambiente consente al tuo team IT di identificare rapidamente un percorso di attacco. In secondo luogo, i dati centralizzati consentono di identificare facilmente gli host che sono stati colpiti da un attacco.

Compliance e requisiti

Le aziende utilizzano il SIEM per soddisfare i requisiti di compliance, generando report che richiamano gli eventi di sicurezza registrati dalle varie fonti. Senza un SIEM, un'organizzazione deve estrarre manualmente i dati dei log e compilare i report.

Gestione degli incidenti

Un SIEM migliora la gestione degli incidenti consentendo al team che si occupano di Security di identificare il percorso di attacco attraverso la rete, identificando gli host compromessi e fornendo meccanismi automatizzati per fermare gli attacchi in corso.

Analisi di sicurezza

Un SIEM viene utilizzato per raccogliere, aggregare, indicizzare ed analizzare i dati di sicurezza, aiutando le aziende a rilevare accessi non autorizzati, minacce e anomalie comportamentali. Man mano che le minacce informatiche diventano più sofisticate, il monitoraggio in tempo reale e l'analisi della sicurezza sono necessari per rilevare e porre rimedio rapidamente alle minacce. Pertanto, il nostro agent leggero le funzionalità di monitoraggio e risposta necessarie, mentre il nostro componente server fornisce intelligence sulla sicurezza ed esegue l'analisi dei dati.

Rilevamento di accessi non autorizzati

Gli agents scansionano i sistemi monitorati alla ricerca di malware, rootkit e anomalie sospette. Possono rilevare file nascosti, processi camuffati, adattatori di rete non registrati, incoerenze nelle risposte alle chiamate di sistema al sistema operativo. Oltre alle capacità dell'agente, il componente server utilizza un approccio basato sulla firma (signature-based) per rilevare l'accesso non autorizzato, utilizzando il suo motore di espressioni regolari per analizzare i dati dei log raccolti e cercare gli IOC (indicatori di compromissione).

Analisi del registro

Gli agents possono leggere i file di registro del sistema operativo e delle applicazioni, e possono inoltrarli in modo sicuro a un manager centralizzato, per eseguire un analisi rule-based e l'archiviazione. I logs ti aiutano a tenerti informato sugli errori delle applicazioni o del sistema, configurazioni errate, attività malevole tentate e/o riuscite, violazioni delle policy e altri problemi di sicurezza.

Monitoraggio dell'integrità dei file

Il SIEM esegue il monitoraggio del file system identificando le modifiche al contenuto, alle autorizzazioni, alle proprietà e agli attributi dei file . Inoltre, identifica gli utenti e le applicazioni utilizzate per creare o modificare i file. Le funzionalità di monitoraggio dell'integrità dei file possono essere utilizzate insieme alla Threat Intelligence per identificare minacce o host compromessi. Inoltre, sono richiesti da diversi standard normativi di conformità, ad esempio il PCI DSS.

Rilevamento della vulnerabilità

Gli agenti SIEM tirano i dati di inventario del software e inviano queste informazioni al server, dove sono collegate a database CVE CVE (comuni vulnerabilità ed esposizione) per identificare software vulnerabili ben noti. La valutazione automatizzata della vulnerabilità ti aiuta a trovare punti deboli nelle risorse critiche e intraprendere azioni correttive prima che gli aggressori li usino per sabotare la tua attività o rubare dati riservati.

Valutazione della configurazione

Il SIEM esegue il monitoraggio delle impostazioni di configurazione e di sistema sugli host per garantire che siano conformi alle policy di sicurezza, agli standard e/o alle linee guida di sicurezza. Gli agents eseguono scansioni periodiche per rilevare le applicazioni che presentano vulnerabilità note, prive di patch o configurate in modo non sicuro. Inoltre, i controlli di configurazione possono essere personalizzati, adattandoli in modo che corrispondano correttamente ai requisiti della tua azienda. Gli alert includono le raccomandazioni per una migliore configurazione e riferimenti esterni.

Sicurezza del cloud

Il SIEM aiuta a monitorare l'infrastruttura cloud a livello delle API, utilizzando moduli di integrazione in grado di estrarre dati di sicurezza da cloud provider noti, come Amazon AWS, Azure o Google Cloud. Inoltre, fornisce regole per valutare la configurazione del tuo ambiente cloud, rilevando facilmente eventuali punti deboli. Inoltre, essendo leggeri e multipiattaforma, gli agents sono comunemente utilizzati per monitorare gli ambienti cloud a livello dell'istanza.

Sicurezza del contenitore

Wazuh fornisce visibilità sulla sicurezza degli host e container di Docker, monitorandone il comportamento e rilevando minacce, vulnerabilità e anomalie. L'agent Wazuh ha un'integrazione integrata con l'API di Docker, consentendo agli utenti di monitorare immagini, dischi, impostazioni di rete e container in esecuzione. Wazuh raccoglie e analizza continuamente informazioni runtime dettagliate . Ad esempio, avvisi relativi a container in esecuzione con privilegi, applicazioni e shell vulnerabili, ecc.